Android的木马行军可以窃取凭据的GMAIL

新的更新行军后,Android的木马,可以显示为假的登录界面给用户,然后允许其窃取许多应用程序包括Gmail,Facebook和Skype公司,Instagram的,WhatsApp的登录等。

关于手机恶意软件的现场行军被认为是第一次在2013年。当时,只要用户启动了谷歌Play商店的应用程序,假的屏幕在商店应用程序的顶部显示的木马。问,一旦提供信用卡信息这样的假屏幕,被送到一个指挥和控制(恶意软件)服务器。

到2014年,新的能力受到木马的创建者添加到它。他们补充银行凭证的网络钓鱼的能力,这属于金融机构在美国,澳大利亚,法国,德国和土耳其。

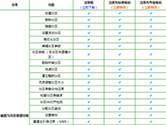

行军更新扩大了攻击能力:

Zscaler中,一个全球性的基于云计算的信息安全公司,最近检测到的更新行军。该安全公司已经推出了许多新的应用添加到Android木马的攻击列表。相反,更多的银行业务相关的应用工作,骗子们增加了许多著名的和经常使用的Android应用。

这个新的更新行军后,该木马目前已经得到了窃取用户的登录凭据相关的能力。为此,该木马利用伪造的登录屏幕。它从很多流行的应用程序即会收集用户的数据。谷歌Play商店,Gmail,Chrome和Facebook的,Facebook的信使,Skype和Instagram的,WhatsApp的,线,微博,UC浏览器和应用程序的Viber。

然后收集到的凭据发送到C&C服务器,就像许多其他的恶意软件,这是木马制造商的控制之下。此外,行军木马以加密格式经由安全套接字层(SSL)发送数据。虽然早期版本的行军,送了它在网上通过HTTP进行简单的文本格式。

Android设备如何被感染了木马?

大多数情况下,向上的最新行军通过虚假的应用商店感染Android手机。然而,木马也被显示为一些非谷歌官方域,Zscaler中状态的假的Android固件安全更新传播。此外,在早期版本中,帮会行军还可以通过短信和电子邮件垃圾邮件,也可以作为的Adobe Flash Player的更新传播恶意软件。

在这种情况下,病毒甘地先生,一位高级安全研究员在Zscaler中,报道“这些频繁的变化清楚地表明积极的恶意软件的开发,并不断发展 - 使得它的Android设备最普遍的威胁。”

此外,还有如果应用程序是从Play商店安装程序的设备受到感染非常低的机会,因此,即使保持安全免受这些威胁的用户请注意,他们应该只使用谷歌官方Play商店获取应用程序和游戏特洛伊木马感染的应用程序商店本身。

苏公网安备32032202000432

苏公网安备32032202000432