卡巴斯基提供华硕管理程序后门检查工具下载

此前华硕推出的管理程序被发现遭到黑客攻击向用户投放病毒,据卡巴斯基预估受影响的用户约有数百万名。不过华硕官方给出解释是其实只有两位数的用户遭到实际攻击,因为这次攻击很可能是间谍行动有固定目标。华硕在上月已经发布新版管理程序对恶意模块进行清除,卡巴斯基也发布安全检查工具帮助用户进行检测等。

有固定目标的间谍行动:

卡巴斯基统计数据显示带有恶意模块的管理程序面向数百万用户投放,仅卡巴斯基就有五万名用户遭到感染。但华硕官方所称的只有十几名用户被攻击也并不是没有道理的,因为黑客的目标非常少所以不面向普通用户。当带有恶意模块的管理程序被用户升级安装后,恶意模块即启动预设的地址检查机制检测用户是否就是目标。如果不是目标的话实际这个恶意模块不会有任何恶意动作,这也是华硕说少数用户遭到黑客实际攻击的原因。

黑客通过MAC地址检测目标用户:

卡巴斯基分析后发现这个黑客团队采用的供应链攻击手法和规模,不亚于此前针对 CCleaner 的供应链攻击。黑客在华硕内部服务器中潜伏几个月甚至数年只会寻找特定目标用户,而带毒模块也具有华硕官方数字签名。对于绝大多数用户来说是不可能发现自己已经被植入病毒,华硕官方也在很长时间里都没有发现存在着问题。之所以说幕后黑手可能是间谍机构是因为黑客在恶意模块里硬编码 MAC 地址,用来匹配被感染用户的地址。只有恶意模块成功匹配到目标用户的 MAC 地址后才会展开攻击,如此大费周章自然不是普通黑客会做出的。

卡巴斯基提供安全检查工具:

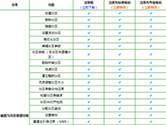

卡巴斯基目前已经推出安全检查工具帮助用户检测,用户在下载检查工具后运行即可自动检测是否受到影响。如果用户使用的 ASUS Live Update 版本低于v3.6.8版则未清除恶意模块,这意味着用户需要立即进行升级。此外卡巴斯基还提供 MAC 地址检测,若用户是黑客的攻击目标则可以在检测后联系卡巴斯基寻求技术支持。

卡巴斯基检查工具下载:

/wp-content/uploads/sites/43/2019/03/22141117/shadowhammercheck.zip

卡巴斯基Shadow Hammer攻击 MAC 硬件地址检测专用地址:

苏公网安备32032202000432

苏公网安备32032202000432