因未使用HTTPS加密传输UC浏览器再次被国外安全公司批评

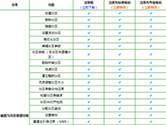

按照谷歌应用商店的开发者规则应用程序开发商不得绕过谷歌检测机制而通过自建服务器下载代码和更新模块等。当然这种即我们常说的热更新并且热更新在国内应该是很流行的方式,所以作为国内的科技媒体咱也见怪不怪了。全球拥有6亿用户的UC浏览器也使用这种方式更新某些模块,而且还是在谷歌应用商店中的版本利用这种热更新。

直接违反谷歌开发者政策:

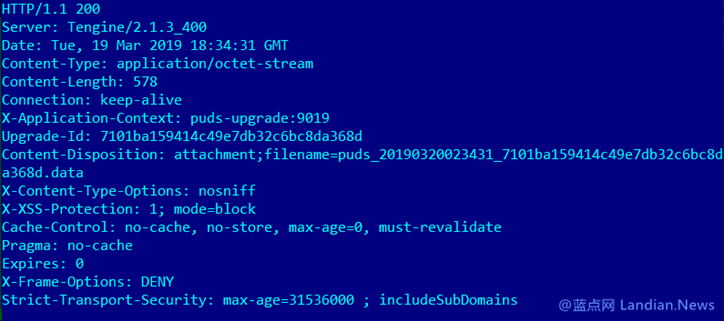

国外安全公司Dr.Web即大蜘蛛在日常检测时发现,UC浏览器谷歌商店版本利用内置的更新服务器提供动态更新。这个动态更新既可以用来为 UC 浏览器提供新的功能模块也可以直接更新浏览器版本,但这是违反开发者政策的。不论是苹果还是谷歌之所以都禁止热更新主要就是担心开发者会绕过检查机制而直接向用户推送恶意软件或模块。所以本身禁止热更新也是基于安全考虑的并没有什么不妥,绕过应用商店检查自然也是明知违规而又刻意而为的。UC 浏览器下发的命令是通过加密传输的,但浏览器本身与指令服务器连接却是明文传输而可能遭到中间人劫持。

又不差钱使用HTTPS加密能死?

之所以本文标题使用的是「又」那是因为 UC 浏览器在几年前已经因为收集用户数据还明文传输被间谍机构利用。热更新在国内见怪不怪所以小编表示此事还是很淡定的,但不能淡定的是又不差钱怎么就不能全程使用加密传输?大蜘蛛批评 UC 浏览器并不只是该浏览器提供热更新,而是热更新加载的动态模块可以执行因此也容易遭到利用。如果不加密传输意味着用户可能会遭到中间人攻击,恶意攻击者通过劫持 UC 浏览器的服务器那就能向用户投毒。例如直接伪造个升级包实际就是病毒推送给用户,然后直接通过 UC 浏览器执行用户还不会发现任何的异常情况。

回顾下2015年棱镜门中的UC浏览器:

四年前棱镜门事件主角斯诺登爆出的文件显示,美国及其盟国通过技术手段监听应用程序与谷歌商店的通行情况。而当时美国发现 UC 浏览器浏览器不但会收集用户的部分信息,还直接通过明文传输的方式将其回传到服务器上。当时爆出的文件指出美国会利用 UC 浏览器的这个隐私弱点查找他们感兴趣的内容,虽然信息不多但毕竟没难度。斯诺登爆出这个文件后阿里巴巴就发布声明采用加密传输保护用户隐私,而在之前的信息传输都是直接明文形式。四年过去后的现在 UC 浏览器依然还使用明文进行传输,家大业大的阿里巴巴又不差钱、部署下加密传输能死吗?

苏公网安备32032202000432

苏公网安备32032202000432