系统天地教你禁用Windows10自带的BitLocker硬件加密

在windows10系统自带了Bitlocker加密方式,如果用不到这种方式的话,我们可以直接禁用Bitlocker硬件加密的方式,下面系统天地教你禁用windows10自带的BitLocker硬件加密的操作方法。

windows10系统下载:

微软原版Win10 1809专业版:http://www.xitongtiandi.net/win10yuanban/4356.html

禁用windows10自带的BitLocker硬件加密的方法:

配置BitLocker禁用硬件加密组策略

首先,需要关闭BitLocker(解密BitLocker加密驱动器)。

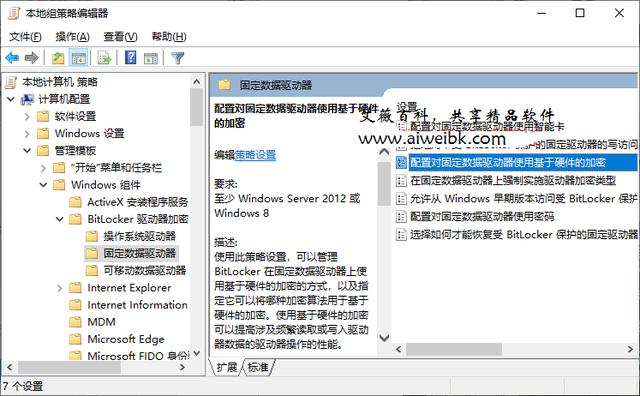

然后,打开组策略编辑器,在左侧导航窗格中依次定位至“计算机配置 - 管理模板 - Windows组建 - BitLocker驱动器加密”,然后根据自己的BitLocker加密驱动器类型选择“操作系统驱动器”、“固定数据驱动器”,或者“可移动数据驱动器”。然后在右侧窗格中即可看到相应的“配置对操作系统驱动器使用基于硬件的加密”、“配置对固定数据驱动器使用基于硬件的加密”,或者“配置对可移动数据驱动器使用基于硬件的加密”配置项。如图:

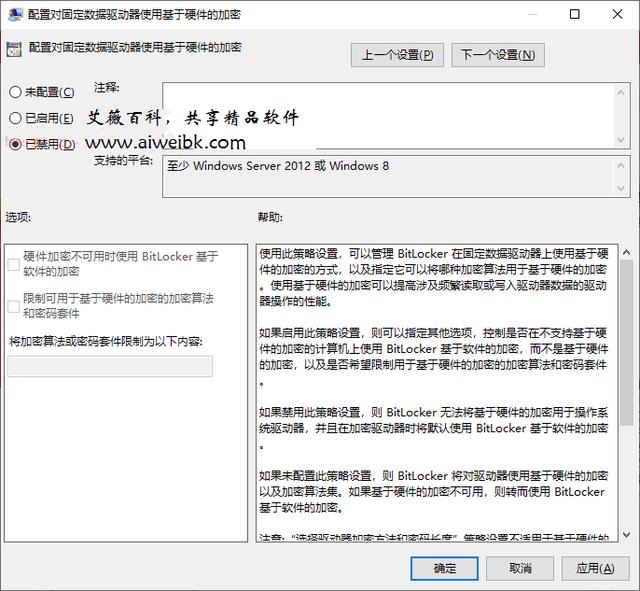

双击该项打开配置窗口。如图:

我们可以在“帮助”窗格中看到对该配置项的详细描述:

使用此策略设置,可以管理 BitLocker 在固定数据驱动器上使用基于硬件的加密的方式,以及指定它可以将哪种加密算法用于基于硬件的加密。使用基于硬件的加密可以提高涉及频繁读取或写入驱动器数据的驱动器操作的性能。

如果启用此策略设置,则可以指定其他选项,控制是否在不支持基于硬件的加密的计算机上使用 BitLocker 基于软件的加密,而不是基于硬件的加密,以及是否希望限制用于基于硬件的加密的加密算法和密码套件。

如果禁用此策略设置,则 BitLocker 无法将基于硬件的加密用于操作系统驱动器,并且在加密驱动器时将默认使用 BitLocker 基于软件的加密。

如果未配置此策略设置,则 BitLocker 将对驱动器使用基于硬件的加密以及加密算法集。如果基于硬件的加密不可用,则转而使用 BitLocker 基于软件的加密。

注意:“选择驱动器加密方法和密码长度”策略设置不适用于基于硬件的加密。基于硬件的加密所使用的加密算法在驱动器分区时进行设置。默认情况下,BitLocker 将使用驱动器上配置的算法来加密驱动器。使用“限制可用于基于硬件的加密的加密算法和密码套件”选项,可以限制 BitLocker 可用于硬件加密的加密算法。如果驱动器的算法集不可用,则 BitLocker 将禁用基于硬件的加密。

加密算法由对象标识符(OID)指定。例如:

- AES 128 (CBC 模式) OID: 2.16.840.1.101.3.4.1.2

- AES 256 (CBC 模式) OID: 2.16.840.1.101.3.4.1.42

配置为“已禁用”,确定。这样BitLocker就禁用了硬件加密方式。

然后你再开启BitLocker加密,使用的就是BitLocker自己的AES 128或AES 256软件加密方式了。

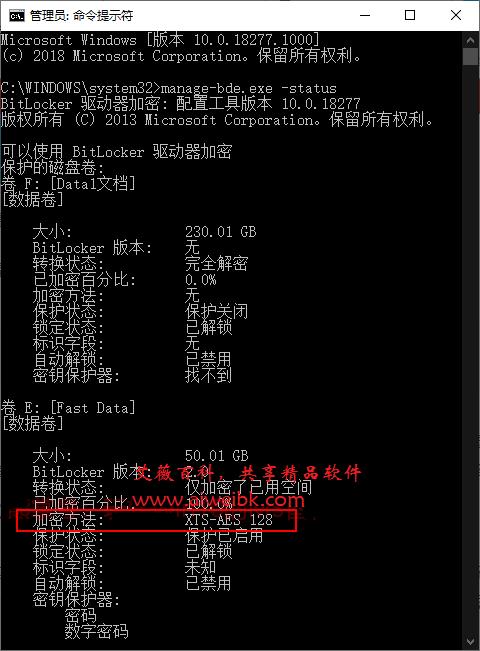

验证BitLocker加密方式

那么如何知道自己的Win10电脑的BitLocker加密方式呢?只需以管理员身份运行命令提示符,运行以下命令即可:

manage-bde.exe -status

如果BitLocker加密分区的“加密方法”显示为“XTS-AES 128”、“XTS-AES 256”等,而非“硬件加密”,那么使用的就是BitLocker自己的软件加密方式了。

以上就是系统天地教你禁用windows10自带的BitLocker硬件加密的全部内容,希望对大家有所帮助,感谢您对系统天地的支持,更多软件教程请关注系统天地网站。

苏公网安备32032202000432

苏公网安备32032202000432