联想thinkpwn UEFI开发也将影响其它厂商产品

这是最近在联想ThinkPad系统底层固件发现也存在于其他厂商的产品的一个关键漏洞,包括惠普和技嘉科技。

针对该漏洞的攻击是上周公布的,可用于在CPU的特权SMM执行恶意代码(系统管理模式)。

然后这种级别的访问可以用于计算机内部的统一可扩展固件接口安装一个隐形Rootkit(UEFI)--现代的BIOS或禁用Windows的安全功能,如安全启动,虚拟安全模式和证书保护依赖于固件被锁定。

开发的,被称为thinkpwn,由安全研究员发布名叫Dmytro oleksiuk上周没有分享它与联想提前。然而,此后oleksiuk也发现了同样的漏洞代码在年长的开源固件的一些英特尔主板。

联想表示,在安全顾问那脆弱的代码源于一种由一个独立的BIOS供应商向本公司提供UEFI包(IBV)。这些都是采取UEFI参考实现和扩展的IT公司,然后出售给个人电脑制造商造成包。

事实上,该漏洞是一个IBV UEFI实施似乎使其他厂商除了联想在其产品中使用脆弱的固件。

证实了这周末的研究员亚历克斯杰姆斯,谁报道推特他发现的漏洞的代码在一个惠普dv7-4087cl笔记本固件。固件是由Insyde软件提供,台湾IBV。

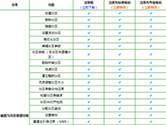

詹姆斯后来报道那脆弱的代码存在于台湾电脑硬件制造商技嘉科技多次主板固件。脆弱的模型包括技嘉的z77x-ud5h,z68-ud3h,z87mx-d3h和z97-d3h。

英特尔、惠普和技嘉没有立即回应记者的置评请求。

oleksiuk认为,该漏洞源于英特尔的参考代码的8系列芯片组,它是固定的年。然而,由于没有关于它的公开警告,这是可能的,根据个人电脑制造商错过了补丁,继续使用旧版本的参考代码作为其UEFI基地。

不幸的是,受影响的产品来自联想、HP、技嘉可能只是冰山一角,这将需要很长的时间对所有供应商检查固件和发布补丁。即使这样,BIOS / UEFI更新用户之间是典型的低通过率,所以很多系统可能会继续在未来几年保持弱势。

苏公网安备32032202000432

苏公网安备32032202000432