固件开发能打败联想ThinkPad笔记本电脑新的Windows安全功能

最新发布漏洞可以禁用联想ThinkPad笔记本电脑的关键领域固件的写保护,并可能来自其他厂商的笔记本电脑也是如此。许多新的Windows安全功能,如安全启动,虚拟安全模式和凭据保护,依赖于低级别的固件被锁定。

该漏洞被称为ThinkPwn,在本周早些时候的研究人员发表的名为德米特罗Oleksiuk,谁没有事先与联想共享。这使得它的零日漏洞 - 一个利用对此有没有可在其披露的时间补丁。

ThinkPwn目标的统一可扩展固件接口(UEFI)驱动程序中的权限提升漏洞,允许攻击者删除闪存写保护和执行的SMM(系统管理模式)恶意代码时,CPU的特权操作模式。

据Oleksiuk,该漏洞可以被用来禁用安全启动,一个UEFI功能,密码验证操作系统引导程序,以防止启动级的Rootkit的真实性。该漏洞也可以打败它使用基于虚拟化的安全性,防止企业域凭据失窃,并做的Windows 10的凭据Guard特性“等邪恶的东西。”

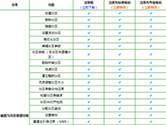

将UEFI被设计成用于传统的BIOS的替代(基本输入/输出系统),其目的是通过参考说明书中对标准化现代计算机固件。然而,实现仍然可以有很大的不同计算机制造商。

由CPU和芯片组厂商,如英特尔和AMD提供的参考规范由少数独立BIOS供应商(IBVs)来创建自己的实现然后将其授权给PC制造商。该PC厂商采取从IBVs这些实现并进一步自定义他们自己。

根据联想,由Oleksiuk发现漏洞不是在它自己的UEFI代码,但在由至少一个IBV尚未命名提供给公司的执行。

周四咨询“联想是从事所有IBVs,以及英特尔确定或排除由其他IBVs,以及该漏洞的代码的最初目的提供给联想的BIOS漏洞的存在,任何其他实例,”该公司表示,

该问题的完整范围尚未确定为漏洞也可能从联想影响其他厂商一边。在GitHub上的ThinkPwn笔记,Oleksiuk说,它出现在其8系列芯片组英特尔参考代码存在漏洞,但在2014年的某个时候固定。

“有一种可能性很高,与此漏洞旧的英特尔代码是目前存在于其它OEM / IBV厂商的固件,”研究人员说。联想顾问还暗示,这可能是一个更广泛的问题,通过上市影响,因为范围“全行业”。

该ThinkPwn利用实现为需要使用UEFI壳从USB闪存驱动器执行的UEFI应用程序。这需要到目标计算机,这限制了那种谁可以使用它的攻击者的物理访问。

然而,Oleksiuk说,随着更多的努力将有可能利用来自运行的操作系统,这意味着它可以通过恶意软件被靶向内的脆弱性。

有些情况下恶意软件注入恶意代码注入到UEFI增加持久性和隐身过去的例子。例如,意大利的监控软件厂商黑客团队曾在阿森纳UEFI的rootkit。

苏公网安备32032202000432

苏公网安备32032202000432