面对Spectre漏洞攻击Chrome已有新的方法

2008 年首发的 Google Chrome 浏览器,在业内处于技术相当领先的位置,尤其是多线程运算方面。当某个标签页出现意外的时候,该方法可以让其它标签页不受干扰继续运作。不过最近一段时间,Google 一直在测试更严格的隔离措施,以防范今年 1 月被曝光的“幽灵”(Spectre)漏洞攻击、避免被黑客窃取敏感数据。

从五月份的 Chrome 67 版本开始,Google 向有限数量的用户推送了名为“网站隔离”的全新安全功能。

本周三的时候,Chrome 团队成员 Charlie Reis 在一篇博客文章中表示,该功能现已为 Windows、Mac、Linux、以及 Chrome OS 上的 99% 的用户启用。

其实这也说明了与“幽灵”(Spectre)和“熔毁”(Meltdown)漏洞相关的攻击有多么复杂。

制造处理器、操作系统 、浏览器的科技企业,都争先恐后地阻止可能被攻击者利用、窃取密码或加密密钥等敏感数据的这些漏洞。

问题的严重程度,甚至敲打到了美国国会层面。比如本周三的时候,就有参议员抱怨他们竟然没有更早地听闻与“幽灵”漏洞有关的事情。

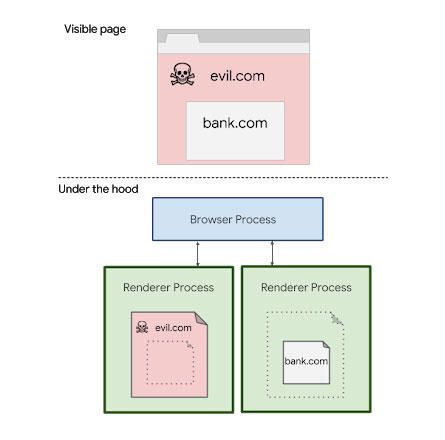

网站隔离功能是 Chrome 的一项重大变化,它影响浏览器核心部分的渲染器,其负责将网站程序代码转换为手机或笔记本电脑屏幕上的实际像素。

通过站点隔离,Chrome 可以更频繁地将渲染器拆分为单独的计算流程,从而更好地实现数据隔离。遗憾的是,此举意味着更多的内存消耗。

Google 在一份项目文件中指出,对那些打开了大量标签页的用户来说,此举会增加 10~13% 左右的内存开销。

好消息是,网站隔离让 Google 放宽了早先对监控浏览器操作的精确时间限制,这些操作使得 Spectre 攻击更加难以得逞。

Reis 写到,Chrome 团队将继续努力优化这种行为,以保持 Chrome 的快速和安全。此外,他们还将致力于为 Android 版 Chrome 浏览器引入网站隔离特性。

苏公网安备32032202000432

苏公网安备32032202000432